Caso d’uso

Gestione del processo di riparazione dei veicoli in un autofficina.

- customizzazione della maschera del processo

- configurazione del processo operativo con stati e condizioni

- gestione del processo da parte degli operatori: dalla chiamata del cliente fino alla riparazione complet

1. Customizzazione maschera di processo

Entrare in SystemAdmin, aprire la maschera Window/Tab e creare una nuova finestra “Repairs“. Copiare tutti i tab e field dalla finestra template Business Process Flow.

2. Configurazione del processo di riparazione

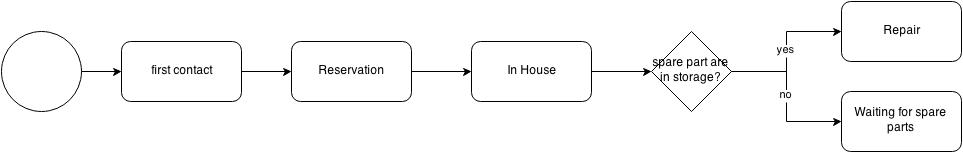

Vogliamo configurare il seguente processo

La configurazione dei processi avviene in due fasi:

- inserimento degli stati del processo

- inserimento delle transazioni tra gli stati con relative condizioni di avanzamento

Nel flusso operativo lo stato “in house” possiede una ramificazione: verso “Repair” se il pezzo di ricambio (nel nostro esempio il motore) è presente in magazzino . Verso “Waiting for spare parts” se il motore non è presente in magazzino. In questo caso sarà possibile prelevare tutti i processi in stato “waiting for spare parts” e creare automaticamente ordini di acquisto ai fornitori.

3. Gestione processo di riparazione da parte degli operatori

La gestione operativa del processo avviene da qualsiasi operatore abilitato attraverso una sola maschera (la maschera customizzata al punto 1).

Su questa maschera è possibile inserire tutte le informazioni di cui necessita il processo

Nel video un esempio di configurazione del processo ed esecuzione da parte di un operatore.

Vedremo come verranno effettuati i vari passaggi di stato. In particolare dallo stato “in house” mostreremo come si comporta il sistema nel caso il motore non è disponibile con qty > 1 in magazzino. Dopo di che, facciamo entrare in magazzino altre 100 unità motore, rimettiamo lo stato su “in house” e vedremo come si comporta il sistema nel caso in cui il motore è disponibile.

SlideShare:

http://www.slideshare.net/giocaf/use-case-adempiere-bpm